- sobota, 3 lutego 2024 11:02

Artykuł sponsorowany

Kluczowe Aspekty Ochrony Przed Atakami Online

Bezpieczeństwo systemów online stało się jednym z najważniejszych wyzwań współczesnego świata cyfrowego. Dostęp do systemu, tworzenie kopii zapasowych, ograniczanie zaufania, stosowanie mechanizmów weryfikacji, przechowywanie haseł czy korzystanie z oprogramowania open source – to tylko niektóre aspekty, na które warto zwrócić uwagę, projektując i utrzymując stronę internetową. W niniejszym artykule skupimy się na kluczowych kwestiach związanych z bezpieczeństwem, analizując aspekty techniczne i praktyki, które pomogą zabezpieczyć system przed potencjalnymi zagrożeniami.

1. Dostępy do systemu

Pierwsza i najważniejsza kwestia - dostępy. Nie działajmy na kontach roota lub administratora na serwerze czy na bazie danych. Osoba, która przechwyci dane logowania, uzyskuje w tym momencie pełny dostęp do funkcjonalności danego oprogramowania. Najlepiej jest dawać uprawnienia przypisane do odpowiednio skrojonej funkcjonalności (np. komunikacja na stronie www wymaga jedynie operacji select/insert/update, ewentualnie delete, więc nadajmy nowemu użytkownikowi tylko takie prawa i na nich działajmy).

2. Kopia zapasowa

W kontekście bezpieczeństwa systemów online, niezwykle istotnym aspektem jest skrupulatne zarządzanie kopiami zapasowymi. Tworzenie regularnych i kompleksowych kopii stanowi nie tylko środek ostrożności w przypadku ewentualnych ataków, lecz także kluczowy element przywracania funkcjonalności serwisu po incydentach.

Jeżeli doszłoby do włamania do naszego systemu i spowodowania znacznych szkód, posiadanie aktualnych kopii zapasowych jest jak tarcza, chroniąca przed utratą danych oraz umożliwiająca szybkie przywrócenie stanu poprzedniego. Niemniej jednak, utworzenie kopii to tylko pierwszy krok - równie ważne jest zrozumienie przyczyn incydentu i niezwłoczne ich naprawienie.

Proaktywność w zarządzaniu kopiami zapasowymi obejmuje również monitorowanie i aktualizację procesów tworzenia kopii w zależności od ewolucji zagrożeń. Kluczowe jest również zabezpieczenie kopii przed dostępem osób nieupoważnionych, aby uniknąć sytuacji, gdzie nawet zapasowe dane mogą stać się celem ataku.

3. Ograniczenie zaufania

Jak można chronić się przed szkodliwym działaniem osób trzecich? Jeżeli budujemy nasz system samodzielnie, istotną rzeczą, na którą warto zwrócić uwagę jest ograniczenie ilości pól, które użytkownik ma mieć do dyspozycji oraz ich dokładne sprawdzenie, zanim trafią do funkcji odpowiedzialnej za zapis. Aktualnie bardzo często stosuje się weryfikację wpisywanych danych poprzez Java Script, co daje nam możliwość ich analizy i zgłaszania błędów użytkownikowi w czasie rzeczywistym. Niemniej jednak niedopuszczalne są sytuacje, w których opieramy się tylko i wyłącznie na tej jednoetapowej procedurze sprawdzania, ponieważ może to doprowadzić do sytuacji, w której osoba atakująca po wyłączeniu obsługi tej technologii w przeglądarce uzyska możliwość wstrzyknięcia szkodliwego kodu do systemu. Dodatkowo nie czyścimy też "brudnych danych" z formularzy, które otrzymujemy, co daje praktycznie "otwarte drzwi" do naszej aplikacji.

W przeszłości wiele słyszało się o systemach Mambo lub Joomla! w wersji poniżej 1.6, które były podatne na SQL Injection. Zalogowanie się do takiego systemu CMS, bez potrzeby poznania użytkownika i hasła, wymagało wpisania odpowiednich komend języka SQL do formularza. Autoryzacja następowała poprawnie, gdyż warunek sprawdzający dane z formularza zawsze był prawidłowy. Obecnie błędy te są już usunięte, jednak na rynku istnieją systemy, które są jeszcze podatne na te ataki.

4. Używaj captcha

Warto wspomnieć także o używaniu captcha do zabezpieczania formularzy, w celu ochrony przed robotami dodającymi spam. Zabezpieczenia takie są coraz bardziej dopracowane, niemniej jednak roboty także stają się mądrzejsze i niektóre captche potrafią odczytać. Aby się przed tym uchronić należy używać mechanizmu, który zapewni nam możliwie największą niezawodność.

Istnieją też bardziej techniczne mechanizmy zabezpieczenia strony lub sklepu, jednak ze względu na ich liczbę trudno wspomnieć o wszystkich, dlatego przedstawię kilka podstawowych elementów.

5 . Przechowywanie haseł

W Grupa Tense wiemy , że bezpieczne przechowywanie haseł stanowi kluczowy element ochrony systemów przed ewentualnymi wyciekami bazy danych. W świecie, gdzie nawet najbardziej renomowane platformy są narażone na cyberatak, należy podjąć świadome kroki w celu zapewnienia niezawodnej ochrony danych użytkowników.

Współcześnie, jednym z kluczowych aspektów bezpieczeństwa haseł jest ich odpowiednie zaszyfrowanie. Warto zrezygnować z algorytmu md5, który obecnie nie stanowi wystarczającej ochrony z uwagi na możliwość generowania kolizji oraz stosunkowo łatwą podatność na złamanie. Zamiast tego, PHP oferuje bardziej zaawansowane rozwiązania, takie jak sha-256, które charakteryzują się mniejszym ryzykiem naruszenia zabezpieczeń.

Zastosowanie sha-256 stanowi strategiczny wybór, ponieważ ten algorytm hashowania oferuje większą odporność na ataki bruteforce i zapewnia bardziej zaawansowane mechanizmy kryptograficzne. Poprzez korzystanie z tej zaawansowanej metody, tworzymy solidny mur obronny, zwiększając trudność w złamaniu zabezpieczeń hasła nawet w przypadku ewentualnego dostępu do bazy danych.

6. Oprogramowanie open source

Druga sprawa, o której warto wspomnieć to oprogramowania open source typu Wordpress, czy Joomla. Takie systemy są dość łatwe w instalacji i zawierają olbrzymią ilość dodatków, szablonów itp. Niesie to jednak za sobą duże ryzyko ataku w przypadku nierozważnego wykorzystania dodatków. Kod tych systemów jest otwarty i dostępny dla każdego. Oprogramowanie tego typu samo w sobie jest bezpieczne, gdyż czuwają nad tym projektanci, a najczęstszą przyczyną włamań zakończonych "sukcesem" są rozszerzenia instalowane (czasami bezmyślnie) przez użytkowników. Często są one tworzone przez programistów, którzy zastanawiają się nad ich dalszymi losami, a przez to aktualizacje znalezionych luk nie są dostarczane, powodując zagrożenie dla portali używających CMS z tymi rozszerzeniami. I tyczy się to praktycznie każdego systemu tego typu, bez względu na to, czy jest to Wordpress, Joomla czy Drupal.

Czasem jednak zdarza się inna sytuacja - CMSy mają aktualizacje, ich rozszerzenia mają aktualizację, a zawodzi sam użytkownik, który nie sprawdza dostępności poprawek, tym samym nie przeprowadza procesu ich wdrożenia (mimo, że jest relatywnie prosty). Część osób próbuje ominąć mechanizm aktualizacji poprzez ukrywanie strony lub dymków, w których pojawiały się informacje o możliwości wgrania poprawek, bo system który stworzyli był źle zbudowany, przez co aktualizacja mogła naruszyć jego strukturę i spowodować awarię.

7. Zdeprecjonowane funkcje

Trzecią kwestią, o której warto wspomnieć i która jest często spotykana, nawet w aplikacjach stworzonych komercyjnie, które czasami otrzymuję do analizy, jest stosowanie zdeprecjonowanych funkcji, gdzie np. mysql_ można zastąpić poprzez PDO. Wprawdzie PDO jest dość nowym mechanizmem, jednak i w tych stworgruzonych niedawno systemach pojawiają się takie błędy - na szczęście zdarzają się już sporadycznie.

8. Interwały czasowe

Ostatnią sprawą, o której chciałbym wspomnieć jest zabezpieczenie logowania interwałem czasowym. Uchroni nas to przed atakiem brute force z uwagi na to, że np. blokada, po 3 nieudanych próbach logowania skutkuje tym, że kolejne są przez jakiś czas nieskuteczne. Jest to dość dobre rozwiązanie, zwłaszcza jeżeli chcemy uchronić klientów przed takimi wydarzeniami.

Powyżej przedstawiłem kilka mechanizmów, które mogą nam zapewnić w miarę optymalne bezpieczeństwo na stronie internetowej. Nie wyczerpuje to jednak tematu i jest dość ogólnym spojrzeniem na tematykę zabezpieczeń. Duża część zadań, które uchronią serwis przed atakami należy do klienta i programisty, działającego na jego zlecenie. Aktualizacje i dobór odpowiednich rozwiązań pozwoli nam zawsze zachować pewną jakość, a w przyszłości uchronić od problemów. Niestety im większa liczba zabezpieczeń, tym trudniejsze staję się życie użytkownika, dlatego wszystkiego należy używać w granicach rozsądku, aby nie irytował się on każdą wizytą lub na naszej stronie.

Podsumowanie

Podczas analizy bezpieczeństwa systemów online, kluczowe staje się zrozumienie, jakie praktyki mogą uchronić naszą stronę przed atakami. Obejmuje to świadome zarządzanie dostępami, regularne tworzenie kopii zapasowych, ograniczanie zaufania poprzez skrupulatną weryfikację danych użytkownika, zastosowanie skutecznych mechanizmów captcha oraz właściwe przechowywanie haseł. Unikanie zdeprecjonowanych funkcji, świadomość ryzyka związanego z oprogramowaniem open source, a także odpowiednie zarządzanie aktualizacjami i interwałami czasowymi logowania to kluczowe elementy skutecznej strategii bezpieczeństwa. Wdrażając te praktyki, tworzymy solidne fundamenty ochrony przed potencjalnymi atakami, zapewniając użytkownikom spokojne korzystanie z naszej witryny. Pamiętajmy, że zabezpieczanie systemu to proces ciągły, wymagający stałego monitorowania i dostosowywania do zmieniających się realiów cyberprzestrzeni.

- 14

- piątek, 18 lipca 2025 16:05

Sport ◆ Człuchów

Człuchowskie "smoki" mają już medale w każdym kolorze. Skompletowali już cztery krążki Mistrzostw Świata w Wyścigach Smoczych Łodzi (FOTO)

- piątek, 18 lipca 2025 14:45

Woj. pomorskie ◆ Gmina Czarna Dąbrówka

Ruszył proces w sprawie zbrodni w Rokicinach. Oskarżeni mieli torturować Ukraińca, bo uznali go za szpiega

- piątek, 18 lipca 2025 14:33

Człuchów

Jest śledztwo po tragicznym wypadku w Stołcznie, w gminie Człuchów. Policja ma wstępne ustalenia

- piątek, 18 lipca 2025 13:32

Chojnice

Umowa na budowę lodowiska w Chojnicach podpisana. Obiekt ma być gotowy na koniec przyszłego roku

- 40

- piątek, 18 lipca 2025 13:30

Człuchów

Policjanci z Człuchowa przyjmowali awanse, medale i nagrody, ale też... śpiewali. Za nami powiatowe Święto Policji (FOTO)

- piątek, 18 lipca 2025 11:48

Powiat kościerski

Groził śmiercią, posiadał broń i narkotyki. 35-latka szukali policjanci z Kościerzyny i kontrterroryści z Gdańska

- piątek, 18 lipca 2025 11:33

Chojnice

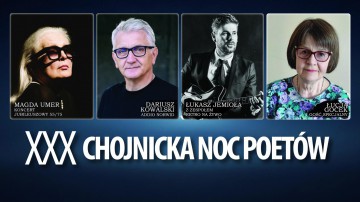

W sobotę (19.07.) jubileuszowa, 30. edycja Chojnickiej Nocy Poetów. Gwiazdą wydarzenia będzie Magda Umer

- piątek, 18 lipca 2025 11:24

Gmina Studzienice

W ten weekend (19-20.07) Dni Studzienic. Będą pokazy strongmanów, turniej sołectw i koncerty

- piątek, 18 lipca 2025 9:49

Tuchola

"Las was przywita, a ludzie ugoszczą". Nadajemy z Tucholi. Dziś startują 66. Dni Borów Tucholskich

- piątek, 18 lipca 2025 9:38

Gmina Brusy

"Piękno haftu" wystawa haftu kaszubskiego i złotnicy odbędzie się w Burach Jagliach

- piątek, 18 lipca 2025 9:21

Sport ◆ Chojnice

Próba generalna przed ligą. Chojniczanka rozegra u siebie sparing z trzecioligową Notecią Czarnków

- piątek, 18 lipca 2025 9:07

Gmina Kościerzyna

Już w ten weekend 50. Jarmark Wdzydzki. "To największy na Kaszubach kiermasz rękodzieła i sztuki ludowej"

- piątek, 18 lipca 2025 7:25

Gmina Miastko

Kolejna w krótkim czasie zmiana prezesa szpitala w Miastku. Tym razem lecznicą pokieruje była prokurent spółki Alicja Łyżwińska

- piątek, 18 lipca 2025 7:18

Człuchów

Umowa podpisana. W miejscu spalonych baraków socjalnych w Człuchowie powstaną dwa nowe budynki mieszkalne

- piątek, 18 lipca 2025 7:18

Gmina Tuchomie

Gmina Tuchomie podpisała umowę na budowę Centrum Opiekuńczo-Mieszkalnego. Inwestycja jest warta niecałe 4 mln zł

- czwartek, 17 lipca 2025 16:42

Człuchów

Tragiczny wypadek na DK 25 w Stołcznie w gminie Człuchów. Nie żyje jedna osoba, pięć jest rannych (AKTUALIZACJA, FOTO)

- czwartek, 17 lipca 2025 14:36

Chojnice

Magda Umer będzie gwiazdą jubileuszowej - XXX Chojnickiej Nocy Poetów. Wydarzenie już w najbliższą sobotę (19.07.) (ROZMOWA)

- czwartek, 17 lipca 2025 14:16

Muzyka ◆ Chojnice

Bartek "Bala" Nowak wyciągnął z szuflady kolejną piosenkę. Tym razem chojnicki artysta dzieli się bardzo osobistą historią

- czwartek, 17 lipca 2025 13:48

Chojnice

Kradli w chojnickich sklepach, atakowali ochronę. Dwaj mężczyźni zatrzymani za podobne przestępstwa

- 10

- czwartek, 17 lipca 2025 13:10

Kościerzyna

Były awanse, nagrody i odznaczenia. Swoje święto uczciła Policja w Kościerzynie (FOTO)

- czwartek, 17 lipca 2025 12:17

Bytów ◆ Woj. pomorskie

Alkohol w próbce krwi radnego sejmiku Krzysztofa Sławskiego. Sam zainteresowany tłumaczy to lekami (AKTUALIZACJA)

Podcasty Weekend FM

Zobacz również:

Im możesz pomóc:

Sport:

16:05Człuchowskie "smoki" mają już medale w każdym kolorze. Skompletowali już cztery krążki Mistrzostw Świata w Wyścigach Smoczych Łodzi (FOTO)

9:21Próba generalna przed ligą. Chojniczanka rozegra u siebie sparing z trzecioligową Notecią Czarnków

10:54Kto najszybciej wbiegnie na wieżę człuchowskiego zamku? Zapisy do Biegu Krzyżaka na ostatniej prostej

9:42Zawodnicy z Chojnic z trzecim miejscem na Mistrzostwach Świata w Walking Footballu

11:13Kajakarze z Człuchowa mistrzami świata! Wywalczyli złoto w kategorii junior open

Ostatnio dodane artykuły:

16:05Człuchowskie "smoki" mają już medale w każdym kolorze. Skompletowali już cztery krążki Mistrzostw Świata w Wyścigach Smoczych Łodzi (FOTO)

14:45Ruszył proces w sprawie zbrodni w Rokicinach. Oskarżeni mieli torturować Ukraińca, bo uznali go za szpiega

14:45Ruszył proces w sprawie zbrodni w Rokicinach. Oskarżeni mieli torturować Ukraińca, bo uznali go za szpiega

14:33Jest śledztwo po tragicznym wypadku w Stołcznie, w gminie Człuchów. Policja ma wstępne ustalenia

13:32Umowa na budowę lodowiska w Chojnicach podpisana. Obiekt ma być gotowy na koniec przyszłego roku

13:30Policjanci z Człuchowa przyjmowali awanse, medale i nagrody, ale też... śpiewali. Za nami powiatowe Święto Policji (FOTO)

11:48Groził śmiercią, posiadał broń i narkotyki. 35-latka szukali policjanci z Kościerzyny i kontrterroryści z Gdańska

11:33W sobotę (19.07.) jubileuszowa, 30. edycja Chojnickiej Nocy Poetów. Gwiazdą wydarzenia będzie Magda Umer

11:24W ten weekend (19-20.07) Dni Studzienic. Będą pokazy strongmanów, turniej sołectw i koncerty

9:49"Las was przywita, a ludzie ugoszczą". Nadajemy z Tucholi. Dziś startują 66. Dni Borów Tucholskich